谷歌(Google )向安全研究人员发出警告,该公司的威胁分析小组指出,一项由朝鲜政府支持的运动正在进行中,该运动针对的是在各个公司和组织中从事漏洞研究与开发工作的研究人员;

该公司表示,攻击研究人员的方法包括“新颖的社交工程方法”,而据说应该是利用Windows 10和Google Chrome中的漏洞。

“这场行动的幕后参与者是由朝鲜政府支持的骇客,他们采用了多种手段来锁定研究人员,我们将在下面概述;我们希望这篇文章能提醒安全研究人员,他们是政府支持的攻击者的目标,在与不曾互动过的人来往时,应该保持警惕。”

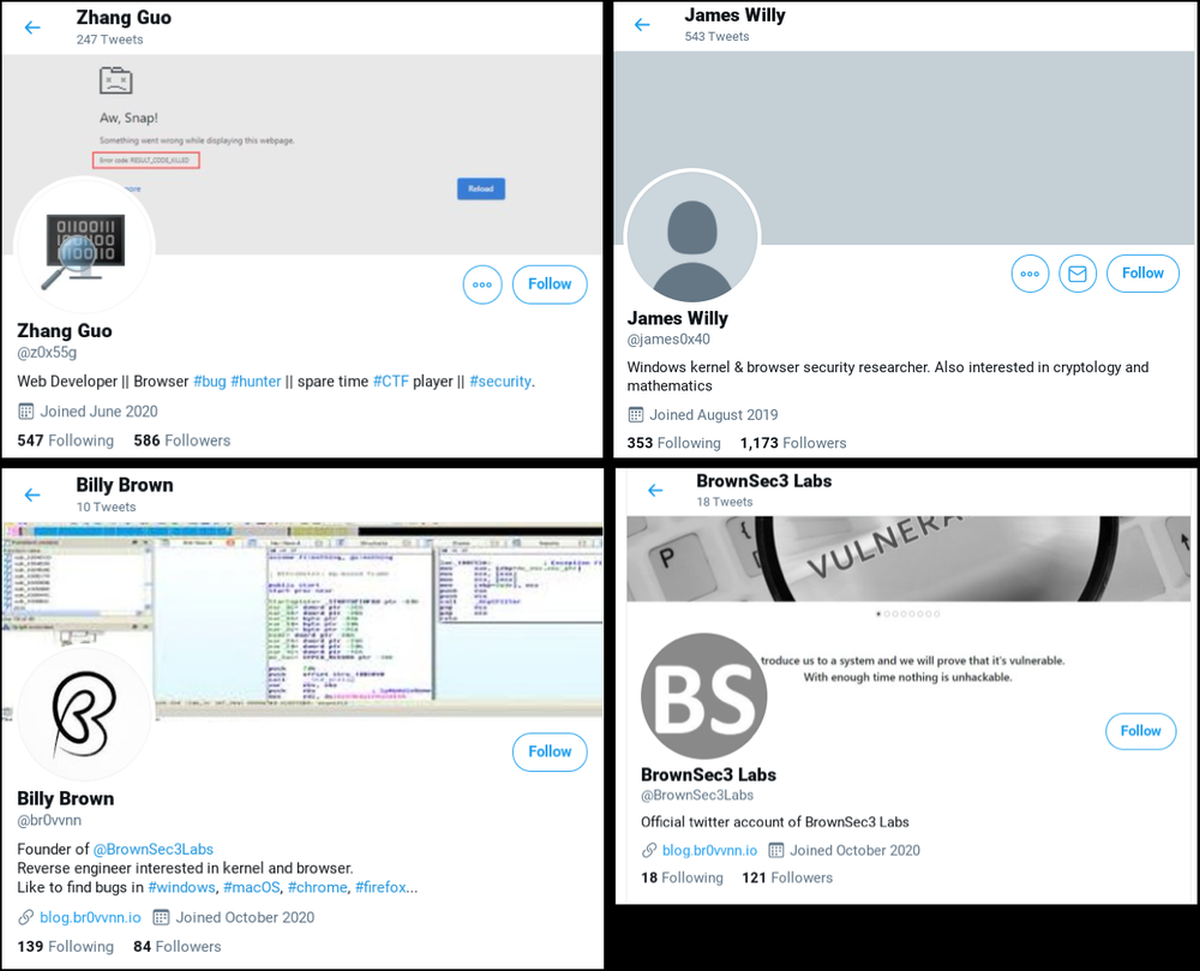

如上所述的社交工程手段指的是通过部落格和推特来与研究人员互动,并建立信任度;推特是用于转发贴文和其他推文;

攻击者所收到的部落格包含分析漏洞的文章,这些文章已事先向公众披露。

谷歌表示,事实上,这些部落格还包含来自合法安全研究人员的贴文,但没有他们的知识,这是在社区内建立信誉的所有努力;

攻击者的下一步计划是与目标研究人员建立联系,并合作进行漏洞研究项目。一旦他们同意,骇客就会发送一个包含恶意软件的Visual Studio项目给他/她。

研究人员在浏览这些部落格时也受到威胁,因为恶意服务会自动安装。

“在进行这些访问时,受害者的系统正在运行全面补丁及最新Windows 10和Chrome浏览器版本;目前,我们无法确定妥协的机制,但是我们欢迎其他人提供任何信息。Chrome漏洞,包括在野外(ITW)被利用的漏洞,可以通过Chrome的漏洞奖励计划获得奖励;我们鼓励发现Chrome漏洞的任何人通过Chrome VRP报告该活动。”

除了推特,攻击者还通过LinkedIn、Telegram、Discord、Keybase和电子邮件与目标联系。Google还提供了违规帐户和化名的列表:

Research Blog:

https://blog.br0vvnn[.]io

推特账号:

https://twitter.com/br0vvnn

https://twitter.com/BrownSec3Labs

https://twitter.com/dev0exp

https://twitter.com/djokovic808

https://twitter.com/henya290

https://twitter.com/james0x40

https://twitter.com/m5t0r

https://twitter.com/mvp4p3r

https://twitter.com/tjrim91

https://twitter.com/z0x55g

LinkedIn账号:

https://www.linkedin.com/in/billy-brown-a6678b1b8/

https://www.linkedin.com/in/guo-zhang-b152721bb/

https://www.linkedin.com/in/hyungwoo-lee-6985501b9/

https://www.linkedin.com/in/linshuang-li-aa696391bb/

https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

Keybase:

https://keybase.io/zhangguo

Telegram:

https://t.me/james50d

Sample Hashes:

https://www.virustotal.com/gui/file/4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244/detection (VS Project DLL)

https://www.virustotal.com/gui/file/68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7/detection (VS Project DLL)

https://www.virustotal.com/gui/file/25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc/detection (VS Project Dropped DLL)

https://www.virustotal.com/gui/file/a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855/detection (VS Project Dropped DLL)

https://www.virustotal.com/gui/file/a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15/detection (Service DLL)

C2 Domains: Attacker-Owned

angeldonationblog[.]com

codevexillium[.]org

investbooking[.]de

krakenfolio[.]com

opsonew3org[.]sg

transferwiser[.]io

transplugin[.]io

C2 Domains: Legitimate but Compromised:

trophylab[.]com

www.colasprint[.]com

www.dronerc[.]it

www.edujikim[.]com

www.fabioluciani[.]com

C2 URLs

https[:]//angeldonationblog[.]com/image/upload/upload.php

https[:]//codevexillium[.]org/image/download/download.asp

https[:]//investbooking[.]de/upload/upload.asp

https[:]//transplugin[.]io/upload/upload.asp

https[:]//www.dronerc[.]it/forum/uploads/index.php

https[:]//www.dronerc[.]it/shop_testbr/Core/upload.php

https[:]//www.dronerc[.]it/shop_testbr/upload/upload.php

https[:]//www.edujikim[.]com/intro/blue/insert.asp

https[:]//www.fabioluciani[.]com/es/include/include.asp

http[:]//trophylab[.]com/notice/images/renewal/upload.asp

http[:]//www.colasprint[.]com/_vti_log/upload.asp

Host IOCs:

– Registry Keys

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\KernelConfig

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DriverConfig

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SSL Update

File Paths:

C:\Windows\System32\Nwsapagent.sys

C:\Windows\System32\helpsvc.sys

C:\ProgramData\USOShared\uso.bin

C:\ProgramData\VMware\vmnat-update.bin

C:\ProgramData\VirtualBox\update.bin

谷歌的声明只提了一次朝鲜政府,并没有真正解释政府支持的骇客的目的或意图。但是,基于所提供的信息,合乎逻辑的推断是,攻击者可能正在尝试访问尚未公开的漏洞,以便在未来的国家支持的攻击中使用。

欲阅读完整的谷歌声明,可点击这里。